Zawartość

W tym artykule: Unikanie złośliwego oprogramowania Unikaj szpiegowania dostępu przewodowego

Internet został zaprojektowany dla wygody i wygody, a nie dla bezpieczeństwa. Jeśli surfujesz po Internecie w taki sam sposób, jak robi to przeciętny użytkownik Internetu, prawdopodobne jest, że niektóre złośliwe osoby będą przestrzegać twoich nawyków przeglądania za pomocą programów szpiegujących lub skryptów i mogą posunąć się nawet do korzystania z aparatu z komputera na komputer. wiedza. Ci, którzy uzyskują informacje o tej naturze, gdziekolwiek są na świecie, mogą wiedzieć, kim jesteś, gdzie mieszkasz i uzyskać o wiele więcej informacji osobistych o tobie. Istnieją dwie główne techniki śledzenia w Internecie.

- Umieść oprogramowanie szpiegujące na swoim komputerze

- „Słuchaj” wszystkich danych, które wymieniasz ze zdalnymi serwerami z dowolnego miejsca na świecie.

etapy

Metoda 1 Unikaj złośliwego oprogramowania

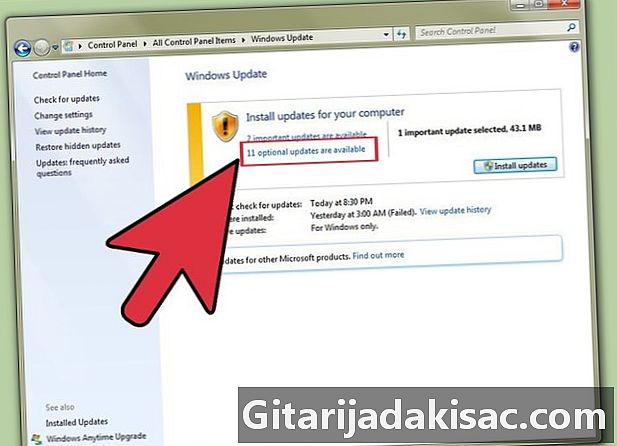

- Aktualizuj system operacyjny. Najbardziej tradycyjną techniką wykorzystywaną do szpiegowania w Internecie jest wstrzykiwanie programów szpiegujących, które mogą otwierać „drzwi dostępu” systemu ofiary bez jego wiedzy. Dbając o aktualność systemu operacyjnego, pozwolisz jego wydawcy przyciemnić poprawki bezpieczeństwa oprogramowania, aby chronić najbardziej wrażliwe części systemu operacyjnego i sprawić, że złośliwe oprogramowanie będzie działać nieprawidłowo.

-

Aktualizuj swoje aplikacje. Jest pewne, że używane aplikacje są aktualizowane w celu ulepszenia funkcji, ale jest to również sposób na naprawienie błędów. Istnieją różne rodzaje błędów: niektóre z nich spowodują jedynie zauważalne przez użytkownika dysfunkcje, inne wpłyną na niektóre tryby działania twojego programu, ale istnieje również kategoria, która pozwala hakerom automatycznie wykorzystywać znane luki w zabezpieczeniach, więc Automatycznie przejmij zdalną kontrolę nad maszyną. Oczywiste jest, że jeśli takie błędy zostaną wyeliminowane, ataki te przestaną się dziać. -

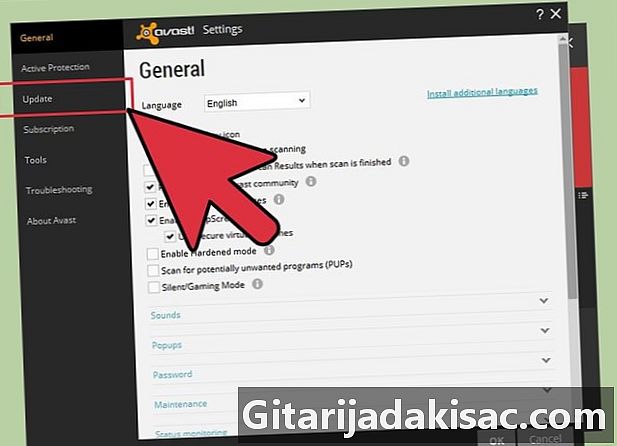

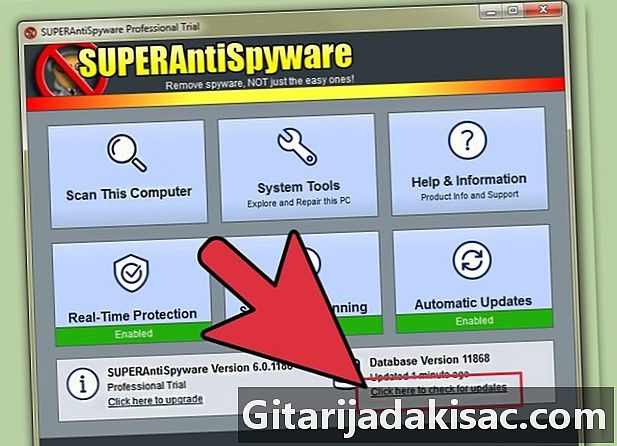

Zadbaj o to, aby Twój program antywirusowy działał i był aktualny. Dotyczy to w szczególności systemów działających w systemie Windows. Jeśli baza sygnatur antywirusowych nie jest aktualizowana w regularnych odstępach czasu, nie będzie w stanie natychmiast wykryć wirusów i złośliwego oprogramowania. Jeśli system nie jest regularnie sprawdzany, a program antywirusowy nie jest ustawiony do działania w tle, nie będzie to przydatne. Celem programów antywirusowych jest skanowanie w poszukiwaniu wirusów, oprogramowania szpiegującego, robaków i rootkitów oraz eliminowanie tych zagrożeń. Program specjalizujący się w wykrywaniu programów szpiegujących nie będzie miał większego efektu niż dobry program antywirusowy. -

Włącz tylko jeden program antywirusowy. Programy te muszą działać bardzo podejrzanie, aby były skuteczne.W najlepszym przypadku zostanie wykryty „fałszywie dodatni” wykryty przez jeden lub drugi z programów antywirusowych, aw najgorszym przypadku działanie jednego z nich może być utrudnione przez drugi. Jeśli naprawdę chcesz używać więcej niż jednego oprogramowania antywirusowego, zaktualizuj bazy sygnatur, odłącz komputer od Internetu, całkowicie wyłącz główny program antywirusowy i uruchom drugi w trybie „skanowania na żądanie”. Twój główny program antywirusowy może zostać wtedy wykryty jako „fałszywie dodatni”, ale wiedząc, że nie będzie problemu. Teraz uruchom główny program antywirusowy i kontynuuj normalne korzystanie z komputera. Oprogramowanie Malwarebytes może być dobrym uzupełnieniem pierwszego poziomu bezpieczeństwa antywirusowego. -

Pobieraj pliki tylko z zaufanych witryn. Nie pobieraj niczego, co pochodzi z oficjalnych stron (dla dowolnego systemu operacyjnego) lub wiarygodnych repozytoriów aplikacji. Jeśli chcesz pobrać odtwarzacz multimedialny VLC, pobierz go tylko z repozytorium aplikacji odpowiadającego systemowi operacyjnemu lub ze strony wydawcy. Poszukaj adresu wydawcy w Google, który da Ci:www.videolan.org/vlc/, Nigdy nie używaj mniej lub bardziej znanych lub nieoficjalnych witryn, nawet jeśli Twój program antywirusowy nie zgłasza alarmu. -

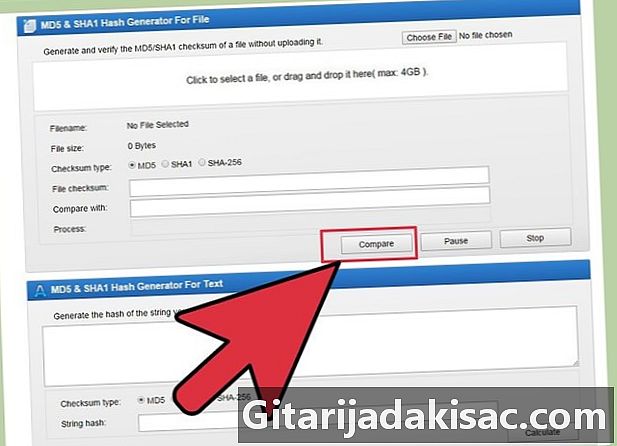

Wykonaj kontrolę podpisu binarnego. Zapoznaj się z instrukcjami podanymi na tej stronie oraz w tym artykule na temat podpisów md5 i SHA2. Ideą tej metody weryfikacji jest utworzenie podpisu z binarnej zawartości pliku (np. Instalatora aplikacji). Otrzymany podpis jest podany na oficjalnej stronie pobierania lub w zaufanej bazie danych. Po pobraniu pliku możesz samodzielnie odtworzyć ten podpis za pomocą programu zaprojektowanego do jego wygenerowania, a następnie porównać uzyskane wyniki z wynikami podanymi na stronie pobierania. Jeśli porównywane podpisy są takie same, wszystko jest w porządku, w przeciwnym razie mógłbyś pobrać sfałszowany lub zmanipulowany program, który może zawierać wirusa lub mógł to być błąd podczas transmisji. W obu przypadkach konieczne będzie ponowne uruchomienie pobierania, aby go poczuć. Ten proces jest stosowany automatycznie podczas pobierania dystrybucji Linuksa lub BSD, jeśli używasz menedżera pakietów, więc nie musisz się o to martwić. W systemie Windows konieczne będzie ręczne wykonanie tej kontroli. -

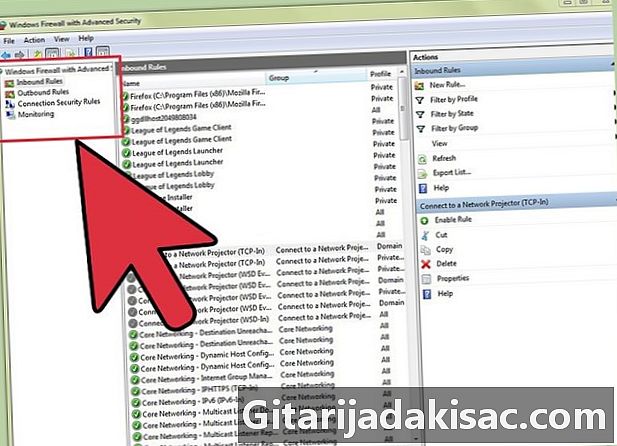

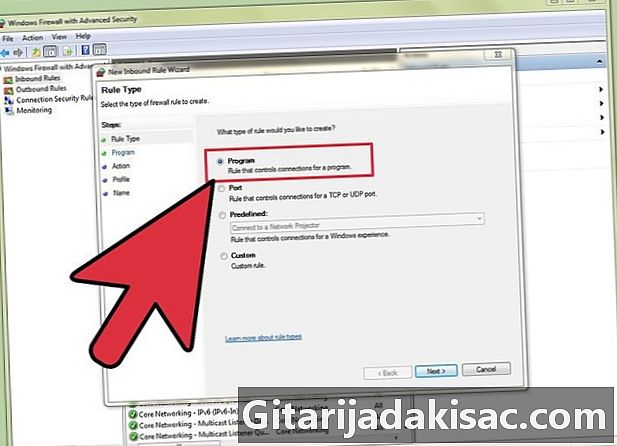

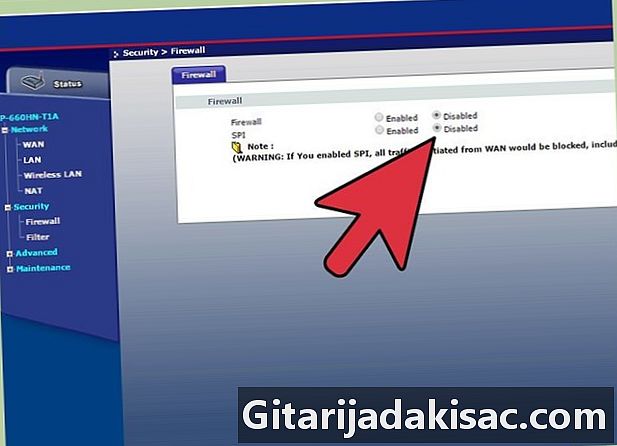

Umieść zaporę ogniową na miejscu. Te, które są zintegrowane z dystrybucjami Linuksa, mają bardzo dobrą jakość: jest to „netfilter” i „iptable” pod Linuksem lub „pf” pod BSD. W systemie Windows musisz wyszukać poprawny. Aby zrozumieć, czym jest zapora, wyobraź sobie przełącznika na dużej stacji rozrządowej, w której znajdują się pociągi (podobne do danych z sieci), doki (porównywalne z portami zapory) i szyny ( porównywalne do strumieni danych). Pociąg nie może sam rozładować: będzie musiał skorzystać z usługi obsługi podobnej do demonów (są to programy działające w tle i wymagające ładowania określonego portu). Bez tej usługi, nawet jeśli pociąg dotrze na właściwą platformę, nic nie można zrobić. Zapora ogniowa nie jest ani ścianą, ani barierą, jest to system frekwencji, którego rolą jest zarządzanie przepływem danych w zestawach portów w celu umożliwienia wejścia lub wyjścia. To powiedziawszy, nie masz możliwości kontrolowania połączeń wychodzących, chyba że zablokujesz lub rozłączysz sieć, ale możesz zobaczyć, co się dzieje. Mimo że większość programów szpiegujących jest w stanie inteligentnie zakraść się do zapory, nie może ukryć swoich działań. Znacznie łatwiej jest wykryć oprogramowanie szpiegujące, które emituje informacje z portu 993, nawet jeśli nie używasz aplikacji IMAP, niż wykrycie ich w programie Internet Explorer wysyłającym dane przez port 443, z którego korzystasz regularnie i zgodnie z prawem. Jeśli używasz standardowej zapory ogniowej (dotyczy to fp i netfilter / iptable), sprawdź nieoczekiwane odpływy, blokując wszystkie dane wejściowe z wyjątkiem dozwolonych połączeń. Pamiętaj, aby zezwolić na wszystkie przepływy danych na porcie Loopback (lo), który jest niezbędny i bezpieczny. -

Jeśli zapora jest neutralna, używaj tylko do raportowania działań. Nie będziesz w stanie inteligentnie zablokować przepływu danych za pomocą takiego firewalla, który może filtrować tylko pakiety. Unikaj filtrowania dostępu „na podstawie aplikacji”, które jest skomplikowane w implementacji, przestarzałe i daje poczucie „fałszywego bezpieczeństwa”. Większość złośliwego oprogramowania infiltruje złośliwy kod w legalnych aplikacjach, które muszą połączyć się z Internetem (np. Internet Explorer) i zwykle są uruchamiane w tym samym czasie. Kiedy ta przeglądarka spróbuje się połączyć, zapora poprosi o twoją zgodę, a jeśli ją wyrazisz, oprogramowanie szpiegujące zacznie emitować zmultipleksowane informacje z twoimi legalnymi danymi na portach 80 i 443. -

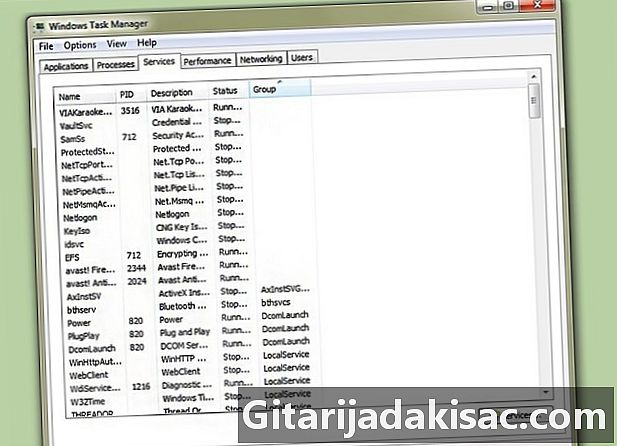

Sprawdź działające usługi (lub demony). Aby powrócić do wspomnianego wyżej przykładu rozładunku pociągu, jeśli nikomu nie zależy na ładunku, nic się nie wydarzy. Nie korzystaj z serwera, nie będziesz musiał uruchamiać usługi, aby słuchać, co dzieje się na zewnątrz. Bądź jednak ostrożny: większość usług z systemem Windows, Linux, Mac OS lub BSD jest niezbędna, ale nie może słuchać tego, co dzieje się poza komputerem. Jeśli możesz, wyłącz niepotrzebne usługi lub zablokuj ruch na odpowiednich portach zapory. Na przykład, jeśli usługa „NetBios” nasłuchuje na portach 135 i 138, zablokuj ruch przychodzący i wychodzący z nich, jeśli nie korzystasz z usługi Windows Share. Pamiętaj, że błędy w usługach to zazwyczaj otwarte drzwi do zdalnego sterowania komputerem, a jeśli usługi te zostaną zablokowane przez zaporę, nikt nie będzie mógł wejść do twojego systemu. Możesz także spróbować użyć programów do skanowania, takich jak „nmap”, aby określić porty, które należy zablokować, lub usługi, które należy zablokować (które będą takie same). -

Nie używaj konta administratora systemu. Jest to znacznie lepsze w przypadku wersji Vista i Windows 7. Jeśli korzystasz z konta administratora, każda aplikacja, nawet jeśli jest złośliwa, może poprosić o uruchomienie uprawnień administratora. Złośliwe oprogramowanie, które nie ma dostępu do uprawnień administratora, musi być inteligentne, aby wdrożyć zasilanie w systemie, jeśli znasz się na pracy w trybie „standardowym”. W najlepszym wypadku może wysłać informacje tylko do jednego użytkownika, ale nie do innego użytkownika w systemie. Nie może zużywać dużej ilości zasobów systemowych do wysyłania informacji i będzie znacznie łatwiej wykryć i wyeliminować z komputera. -

Rozważ przejście na Linuksa. Jeśli nie lubisz gier komputerowych lub nie korzystasz z rzadkiego lub specjalistycznego oprogramowania, lepiej będzie przejść na Linuksa. Do tej pory rzeczywiście wiadomo, że tuzin złośliwych programów, które próbowały zainfekować te systemy i zostały szybko zneutralizowane dzięki aktualizacjom zabezpieczeń oferowanym przez różne dystrybucje. Aktualizacje aplikacji dla systemu Linux są weryfikowane, podpisywane i pochodzą z uwierzytelnionych repozytoriów. Chociaż istnieją antywirusy dla Linuksa, nie są one konieczne, biorąc pod uwagę tryb pracy wdrożony w tym systemie. W oficjalnych repozytoriach dystrybucji Linuksa znajdziesz wiele wysokiej jakości, dojrzałych, bezpłatnych i bezpłatnych aplikacji, spełniających większość potrzeb (Libreoffice, Gimp, Inkscape, Pidgin, Firefox, Chrome, Filezilla, Thunderbird), a także dużą liczbę programy do wykorzystania i konwersji plików multimedialnych. Większość tych darmowych aplikacji została najpierw opracowana dla systemu Linux i pod nim, a następnie została przeniesiona do systemu Windows.

Metoda 2 Unikaj szpiegowania dostępu przewodowego

-

Sprawdź integralność sieci przewodowej. Upewnij się, że okablowanie sieciowe nie jest naruszone i że nie ma żadnych dodatkowych łączy na przełącznikach i rozdzielaczach. -

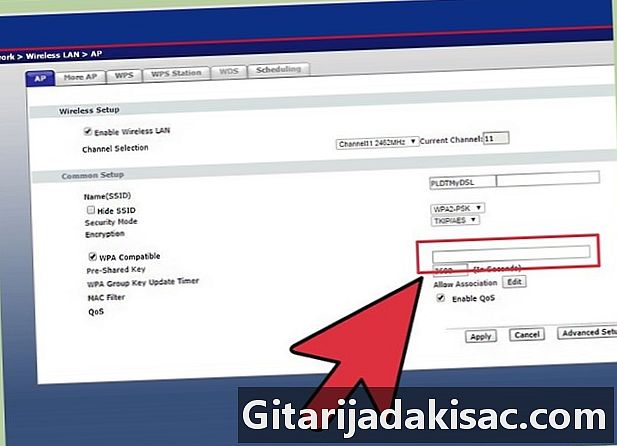

Sprawdź efektywność protokołu szyfrowania swojej sieci bezprzewodowej. Przepływ danych routera musi być szyfrowany przynajmniej zgodnie z protokołami WPA-TKIP, WPA (2) -CCMP lub WPA2-AES, przy czym ten ostatni jest najbardziej skuteczny. Techniki spamowania ewoluują bardzo szybko. Protokół WEP stał się teraz niespójny, a zatem nie chroni już Twojej poufności. -

Nie nawiguj kiedykolwiek przez serwer proxy w Internecie. Pamiętaj, że jesteś w relacji „zaufania” z tym, który uruchomi tego pełnomocnika i który jest dla Ciebie doskonałym obcy. Może to nie mieć tak dobrego znaczenia, jak myślisz, i może być w stanie „słuchać” i nagrywać wszystko, co wysyłasz lub odbierasz przez Internet za pośrednictwem serwera proxy. Możliwe jest również odkodowanie szyfrowania zapewnianego przez protokoły HTTPS, SMTPS lub IMAP, których używasz, jeśli nie podejmiesz środków ostrożności. W ten sposób może uzyskać numer Twojej karty kredytowej lub kod dostępu do twojego konta bankowego, jeśli dokonujesz płatności online. O wiele lepiej jest bezpośrednio używać protokołu HTTPS na stronie niż przechodzić przez całkowicie nieznane usługi pośrednie. -

W miarę możliwości używaj szyfrowania. Jest to jedyny sposób, aby upewnić się, że nikt inny oprócz ciebie i zdalnego serwera nie może zrozumieć, co wysyłasz i odbierasz. Używaj SSL / TLS, jeśli to możliwe, unikaj FTP, HTTP, POP, IMAP i SMTP, a zamiast tego używaj ich bezpiecznych wersji, takich jak SFTP, FTPS, HTTPS, POPS, IMAPS i POPS. Jeśli przeglądarka informuje cię, że certyfikat wydany przez witrynę jest zły, unikaj go. -

Nie korzystaj z żadnej usługi maskowania IP. Usługi te są w rzeczywistości proxy. Wszystkie twoje dane będą przez nie przechodzić i mogą zostać zapamiętane przez te strony. Niektóre z nich są nawet narzędziami typu „phishing”, to znaczy, że mogą wysyłać ci fałszywą stronę witryny, do której prowadzisz z różnych powodów, prosić o „przypomnienie” niektórych danych osobowych zgodnie z dowolną preambułą a następnie podszywać się pod „dobrą” stronę internetową, nawet nie zdając sobie sprawy z tego, że sam przekazałeś swoje poufne informacje nieznajomym.

- Nie wpisuj wiadomości e-mail od osób, których nie znasz.

- Nie dołączaj załączonych dokumentów, chyba że pochodzą od osób, które znasz, a ich obecność jest wyraźnie wymieniona w wiadomości e-mail.

- „Błędy” internetowe to dobre sposoby na budowanie historii przeglądania bez Twojej wiedzy. Możesz je zneutralizować za pomocą kilku rozszerzeń zaproponowanych przez Firefox i Chrome.

- Jeśli znasz się na korzystaniu z gier online, które wymagają otwarcia niektórych portów, zazwyczaj nie musisz ich ponownie zamykać. Pamiętaj, że bez aktywnej usługi zagrożenia nie istnieją, a po zamknięciu aplikacji do gier nic nie może już słuchać strumieni danych z portów. To tak, jakby były zamknięte.

- Jeśli używasz klienta poczty e-mail, skonfiguruj go tak, aby wiadomości e-mail były wyświetlane wyłącznie w e, a nie w HTML. Jeśli nie możesz odczytać jednego z otrzymanych e-maili, oznacza to, że składa się on z obrazu HTML. Możesz być pewien, że jest to spam lub reklama.

- Jedna strona nie może śledzić twojego adresu IP na innych stronach.

- Nigdy nie pozwól, aby komputer działał bez zapory. Tylko użytkownicy w sieci, w której jesteś, mogą uzyskać dostęp do luk w zabezpieczeniach. Jeśli usuniesz zaporę, cały Internet stanie się Twoją siecią, w takim przypadku bardzo krótkotrwały atak nie będzie już problemem (najwyżej kilka sekund).

- Nigdy nie używaj wielu wykrywaczy programów szpiegujących jednocześnie.

- Twój adres IP absolutnie nie nadaje się dla hakerów.

- Właściciele witryn internetowych nie mogą skutecznie śledzić Cię za pomocą adresu IP. W większości przypadków adres IP przydzielony przez dostawcę usług internetowych (ISP) jest „dynamiczny”. Zmienia się średnio co 48 godzin i tylko twój dostawca usług internetowych naprawdę wie, kim jesteś. Jest również technicznie niemożliwe, aby zarejestrować ruch wszystkich swoich klientów i zidentyfikować ich wszystkich.

- Jeśli porty zapory ogniowej są otwarte, nie przydadzą się hakerom, jeśli nie będzie złej usługi ich słuchania.

- Adres IP to tylko adres jak każdy inny. Znajomość adresu fizycznego lub geograficznego nie ułatwi kradzieży mebli, to samo dotyczy danych z adresem IP.