Zawartość

- etapy

- Metoda 1 Użyj wiersza polecenia

- Metoda 2 Utwórz plik Bat w systemie Windows

- Metoda 3 Korzystanie z witryn internetowych

Możesz mieć reputację geniusza komputerowego lub możesz chcieć, aby inni w to uwierzyli. Piractwo komputerowe wymaga znajomości systemów komputerowych, bezpieczeństwa sieci i kodu, dlatego ludzie mogą być pod wrażeniem, gdy zobaczą kogoś, kto chce się włamać. Możesz sprawić, że inni uwierzą, że hakujesz, nie robiąc nic nierównego. Używając podstawowych poleceń terminala i przygotowując plik nietoperza, który uruchamiasz w przeglądarce, która wygląda jak Matryca z wieloma dziwnymi postaciami, sprawisz, że wszyscy zaniemówią.

etapy

Metoda 1 Użyj wiersza polecenia

-

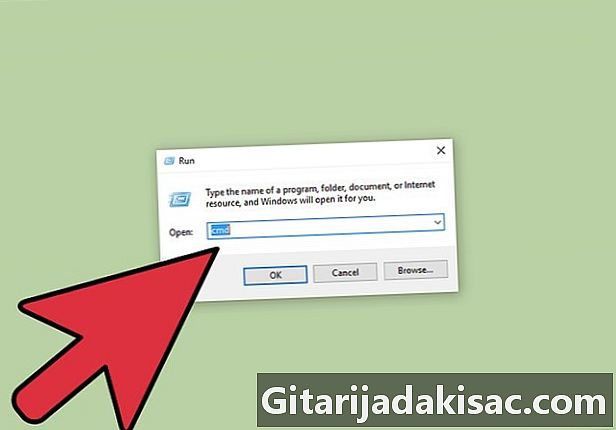

Otwórz funkcję „Uruchom”. Możesz to zrobić, klikając menu początek i znajdując funkcję „Uruchom” lub możesz również wyszukać na komputerze funkcję „Uruchom”.- Użytkownicy systemu Windows mogą również łatwo go otworzyć, dotykając dwóch klawiszy jednocześnie ⊞ Win+R .

-

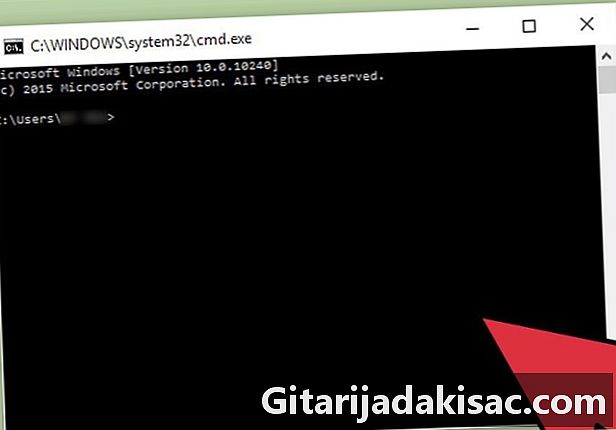

Otwórz wiersz polecenia. Możesz pisać cmd w pasku wyszukiwania w oknie Uruchom. Umożliwi to otwarcie wiersza polecenia, okna, w którym można wpisać e, aby komunikować się z komputerem.- Użytkownicy Apple mogą otworzyć okno terminala (wersja wiersza poleceń Maca) za pomocą Spotlight i pisania terminal .

-

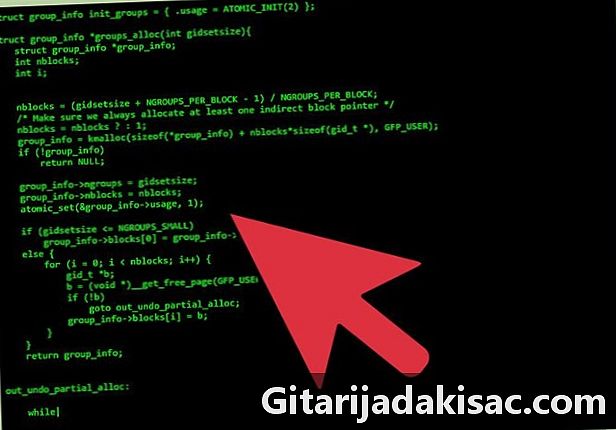

Użyj wiersza polecenia lub terminala. Istnieje wiele kodów, których można używać w systemie Windows lub Apple do uruchamiania poleceń lub wyszukiwania informacji. Poniższe polecenia, nawet jeśli wyglądają imponująco, nie zaszkodzą komputerowi i nie są nielegalne.- Użytkownicy systemu Windows mogą spróbować wpisać następujące polecenia przed wpisaniem wejście po każdym poleceniu próbuj zrobić to wystarczająco szybko, aby proces wyglądał na bardziej złożony.

- kolor

- Spowoduje to zmianę kolejności i pokolorowanie zieleni na czarnym tle. Zmień literę po słowie „kolor” na cyfrę od 0 do 9 oraz literę od d do F, aby zmienić kolor czcionki.

- reż

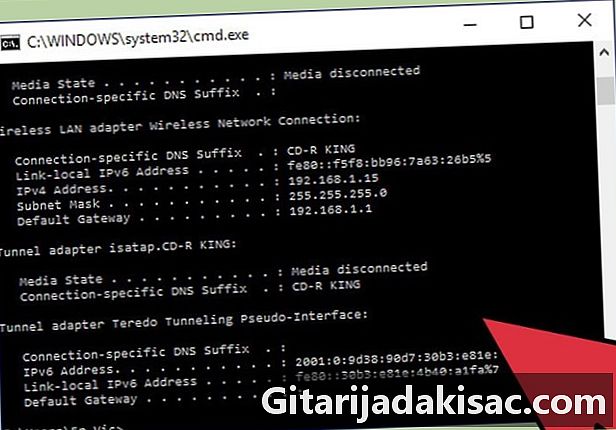

- ipconfig

- drzewo

- ping google.com

- Polecenie ping sprawdza, czy usługa jest podłączona do innej w sieci (ale ludzie jej nie znają). W tym przykładzie użyto Google, ale możesz użyć wybranej witryny.

- Jeśli masz komputer Apple, możesz użyć następujących poleceń, aby bezpiecznie wypełnić ekran wierszami kodu przypominającymi hakerów. Wpisz następujące słowa w terminalu, aby osiągnąć ten sam efekt.

- top

- ps -fea

- ls -ltra

- Użytkownicy systemu Windows mogą spróbować wpisać następujące polecenia przed wpisaniem wejście po każdym poleceniu próbuj zrobić to wystarczająco szybko, aby proces wyglądał na bardziej złożony.

-

Na przemian kontrolki i okna. Możesz otworzyć kilka okien poleceń lub terminali dinvite, używając różnych poleceń, aby sprawiać wrażenie wykonywania wielu skomplikowanych zadań jednocześnie.

Metoda 2 Utwórz plik Bat w systemie Windows

-

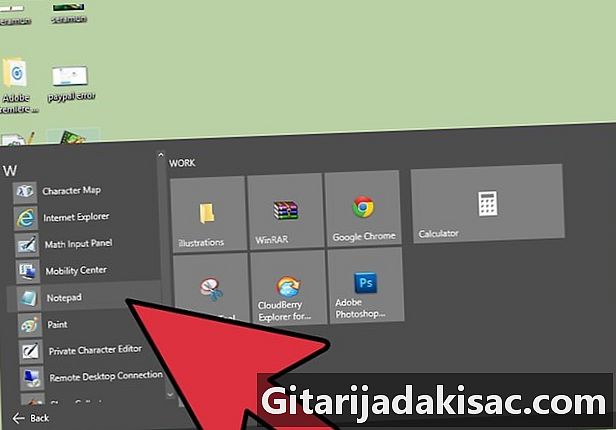

Otwórz notatnik. Aby utworzyć plik nietoperza, musisz napisać ez edytorem e i zarejestrować się, aby komputer mógł interpretować napisane przez ciebie polecenia. Notatnik to podstawowy edytor e, który może zapisywać pliki bat. -

Napisz polecenia w pliku nietoperza. Następny e otworzy okno z zieloną czcionką o nazwie „Hacking Windows”. Aby zmienić tytuł, wystarczy zmienić wpis po słowie tytuł w utworzonym pliku. E @echo wyłączone buforuj wiersz polecenia, gdy słowo drzewo Wyświetla drzewo folderów, dzięki czemu hakowanie jest bardziej realistyczne. Ostatnia linia e wyśle polecenie ping do serwera Google, co nie jest nielegalne, ale wygląda na włamanie do każdego, kto nic o nim nie wie. Wpisz następujący e w pustym dokumencie notatnika:- kolor

tytuł HACK WINDOW

@echo wyłączone

drzewo

ping www.google.com -t

- kolor

-

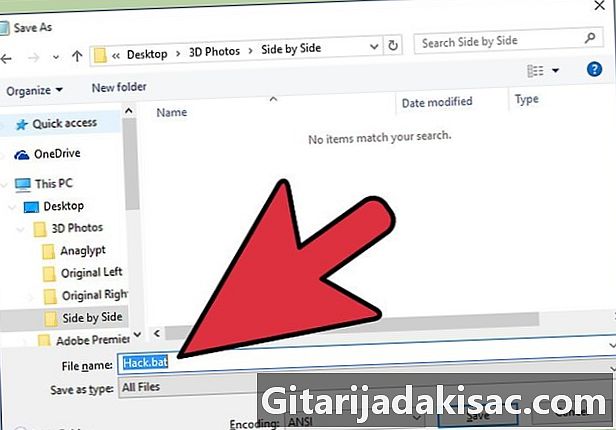

Zapisz go z extension.bat. Kiedy chcesz zapisać, musisz wybrać Zapisz jako, W wyświetlonym oknie podaj żądaną nazwę, a następnie rozszerzenie.bat. Spowoduje to zmianę pliku e na plik nietoperza. Ten rodzaj pliku zawiera zestawy poleceń, które system operacyjny zinterpretuje.- To może nie działać w systemie Windows Vista.

- Możesz również otrzymać taki, który mówi, że jeśli zapiszesz plik z rozszerzeniem.bat, wszelkie formatowanie zostanie utracone. Kliknij na tak aby utworzyć plik.

-

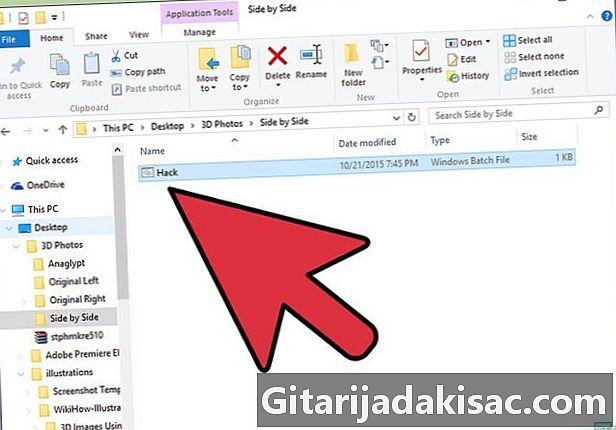

Uruchom plik nietoperza. Kliknij dwukrotnie plik w folderze, w którym ma zostać otwarte okno, które da ci możliwość wykonywania bardzo złożonych zadań na komputerze, jakbyś coś hakował.

Metoda 3 Korzystanie z witryn internetowych

-

Otwórz przeglądarkę. Niektóre witryny zostały zaprojektowane wyłącznie w celu naśladowania złożonych funkcji komputera. Niektóre z nich służą do tworzenia efektów w filmach i filmach, a inne są używane przez osoby takie jak Ty! -

Przejdź do hackertyper.net. Ta strona pozwala tworzyć e, które wyglądają jak hakowanie z prędkością, która z pewnością zadziwi ludzi, którzy cię obserwują. Jedynym problemem tej witryny, gdy chcesz ją wykorzystać do uwięzienia znajomych, jest to, że szybkość pisania jest tak wysoka, że staje się nieprzekonująca, co niszczy efekt. -

Otwórz osobne okno i przejdź do guihacker.com. Pozostaw otwarte okno, w którym pojawiają się zdjęcia migawek piractwa: linie liczb, szybko zmieniające się pomiary, fale sinusoidalne i tak dalej. Pozostawiając go w tle, możesz powiedzieć na przykład.- „Po prostu kompiluję dane, które znalazłem na serwerze znajomego, aby sprawdzić, czy w jego kodzie są jakieś błędy. Minęło już kilka godzin. "

- „W tle uruchamiam niektóre programy analityczne, aby sprawdzić w czasie rzeczywistym, czy mój procesor poradzi sobie ze wzrostem temperatury spowodowanym podkręcaniem”.

-

Skorzystaj z geektyper.com. Ta strona oferuje różne motywy symulatorów piractwa. Jest to prawdopodobnie jedna z najbardziej realistycznych witryn, jakie można znaleźć. Na stronie głównej wybierz jeden z motywów, a następnie kontynuuj pisanie w oknie fałszywego zamówienia. Możesz nawet kliknąć foldery, aby uruchomić fałszywe procesy.- Przejrzyj wygenerowane fałszywe i fałszywe procesy, które możesz aktywować, klikając pliki, które pojawią się w oknie przeglądarki po wybraniu motywu.

-

Uruchom te witryny w osobnych oknach. Każdy z nich oferuje nieco inne wrażenia i generuje różne style fałszywych kodów. Możesz szybko przełączać się między różnymi oknami, przytrzymując klawisz alt wciśnięty i za pomocą klawisza Tab ↹ aby przejść z jednego okna do drugiego. Wpisz kilka rzeczy w każdym oknie, zanim szybko przejdziesz do następnego dzięki skrótowi klawiaturowemu, aby dać jeszcze więcej efektu hakowaniu.- Wypróbuj różne układy otwartych okien lub pozostaw niektóre w tle, aby sprawiać wrażenie, że jesteś królem hakerów.